(Minghui.org) Nota: questo materiale informativo è destinato ai praticanti al di fuori della Cina continentale. I praticanti nella Cina continentale possono usarlo come riferimento per i principi generali, ma alcune parti potrebbero non essere applicabili.

Sommario Linee guida generali

Modalità comuni di attacco Rimuovi WeChat, TikTok e app simili dal dispositivo principale Spegni i dispositivi e mettili via durante le discussioni sensibili Attacchi diretti online Attacchi di phishing Monitora il riepilogo dell'accesso alla posta elettronica Mantieni i dispositivi aggiornati Utente standard per la maggior parte delle attività sui dispositivi Esegui solo applicazioni affidabili Proteggi i dati sui dispositivi con passcode, crittografia e backup

Dettagli tecnici generali

Backup dei dati Proteggi i dati con la crittografia Usa un gestore per le password Configurazione client di posta elettronica Altri provvedimenti Dispositivi mobili

Mac OS Configurazioni di rete

Windows Configurazioni di rete Funzionalità di sicurezza di Windows 11

Linee guida generali

Modalità comuni di attacco

Questo materiale informativo ha lo scopo di aiutarti a migliorare la comprensione della sicurezza informatica e stabilire le migliori procedure da seguire. Prendiamoci il tempo per studiare e comprendere questo materiale e implementare il più possibile le migliori procedure. Non si tratta di qualcosa da sfogliare una volta e mettere da parte. Ti preghiamo di leggerlo alcune volte per assicurarti di aver compreso tutto. Iniziamo con una storia per illustrare alcune tipiche falle di sicurezza, diventa poi ovvio capire perché sono necessarie determinate contromisure. David è riuscito a fuggire dalla Cina ed è arrivato in un aeroporto degli Stati Uniti. Ha cercato i luoghi di pratica in questa città e ha chiamato John per chiedergli aiuto. John è andato a prendere David all'aeroporto, che è poi rimasto a casa di John per alcuni giorni prima di trasferirsi in una casa in affitto. Nel frattempo John e David hanno discusso di molte cose, inclusa la persecuzione che David ha subito in Cina e il suo piano di stabilirsi negli Stati Uniti. Tramite il suo telefono cellulare David ha utilizzato la rete Wi-Fi domestica di John per accedere a Internet. David ha creato il contatto di John sul suo telefono e ha aggiunto ulteriori dettagli. Il sito di pratica elencava solo il numero di telefono e il nome di John. David ha quindi aggiunto il suo cognome e nome cinese. Poiché, in futuro, David sarebbe tornato di nuovo a casa di John, ha aggiunto anche l'indirizzo di casa di quest'ultimo ai dettagli del contatto. Per la domanda di residenza è necessario utilizzare l'e-mail per scambiare documenti, quindi David ha aggiunto l'e-mail di John ai dettagli di contatto e ha iniziato a utilizzare l'e-mail per comunicare con lui. In seguito John ha portato David nel luogo di condivisione di gruppo per fargli conoscere gli altri praticanti, e David ha aggiunto altri contatti. Dopo un po' di tempo a David è stata data un'e-mail sicura e questa è stata aggiunta all'elenco di e-mail del gruppo locale. David ha quindi iniziato a vedere i messaggi e-mail di diversi praticanti su vari progetti; ha iniziato a vedere i ruoli di questi praticanti e ha aggiunto diligentemente le informazioni ai dettagli dei contatti. Ad esempio John ospita di tanto in tanto il gruppo di praticanti per la condivisione delle esperienze. David ha pensato che John dovesse essere un coordinatore o persino un assistente della FXH (Falun Dafa Association). Alla fine di ogni condivisione di gruppo Helen ha parlato di vari progetti. Pensando che Helen potesse essere un membro della FXH, David ha diligentemente contrassegnato nei suoi contatti John come assistente della FXH ed Helen come membro della FXH. A un certo punto John ha ricevuto un messaggio e-mail nella sua e-mail protetta che gli consigliava di modificare la password utilizzando un collegamento presente nell'e-mail stessa; il messaggio sembrava provenire dall'amministratore del sistema di posta elettronica. Ha aperto il collegamento e la pagina web relativa gli è apparsa familiare. La pagina gli ha chiesto di inserire prima la sua password attuale e poi la nuova password due volte, e così ha fatto. Sentiva, tuttavia, che c'era qualcosa di strano perché era stato comunque in grado di accedere alla e-mail dal telefono senza modificare la password salvata. Più tardi David ha ricevuto un'e-mail da John con un allegato intitolato: “Elenco dei documenti necessari per la domanda di residenza”. David ha avvertito che c'era qualcosa di strano perché non aveva richiesto niente di simile ma tuttavia, dal momento che in precedenza avevano parlato della domanda di residenza, la cosa non era poi troppo strana. Ha aperto il documento poiché si fidava di John. Durante la procedura ha notato un piccolo ritardo, ma ha pensato che il suo computer stesse perdendo qualche colpo ed ha proseguito. John in seguito ha ricevuto un'e-mail dall'e-mail protetta di David con un allegato intitolato “Le mie storie di persecuzione in Cina”. John ha avvertito che c'era qualcosa di strano perché non aveva chiesto a David un simile resoconto, ma dal momento che John e David avevano parlato in precedenza della persecuzione subita in Cina da quest'ultimo e che un tale documento era necessario per la domanda di residenza, ha pensato che tutto sommato fosse una cosa regolare. John ha dunque aperto il documento e ha constatato che era davvero la storia di David pubblicata in precedenza su Minghui. Ha avvertito un sottile ritardo quando il documento si è aperto e ha pensato che fosse un po' strano, tuttavia ha respinto la sensazione di disagio ed è andato avanti. Più tardi qualcuno ha fatto irruzione in casa di John e gli sono stati rubati laptop, chiavette USB e dischi rigidi esterni, contenenti il codice sorgente del progetto, password e chiavi di accesso al server e una presentazione dei progetti futuri. Questa non è la fine della storia, ma possiamo fermarci qui per iniziare a fare la conta di quanti errori di sicurezza sono stati commessi e capire cosa possiamo fare per evitare che ciò accada di nuovo.

Rimuovere WeChat, TikTok e app simili dal dispositivo principale

Le app cinesi (tra cui WeChat, TikTok, ecc.) raccolgono molte informazioni personali dal dispositivo, inclusi i dettagli di tutti i contatti memorizzati. Il male non ha problemi a ottenere le informazioni raccolte dai produttori di app. Precisamente a causa di questa mancanza di protezione della privacy, queste app pongono notevoli rischi per la sicurezza per noi (in quanto gruppo preso di mira dal male con la persecuzione). Al primo avvio WeChat richiederà l'autorizzazione per accedere ai contatti sul dispositivo e si chiuderà immediatamente se l'autorizzazione richiesta non viene concessa. Se successivamente utilizzerai WeChat, significa che gli avrai concesso il permesso di accedere ai tuoi contatti, indipendentemente dal fatto che tu capisca o no le implicazioni che ciò comporta. Se David fosse stato sulla lista nera del governo cinese e avesse avuto WeChat sul suo telefono, tutti i dettagli di contatto che aveva diligentemente aggiunto da quando era arrivato all'aeroporto sarebbero stati registrati da WeChat e sarebbero finiti nelle mani del male. Tutti i contatti dei praticanti creati sarebbero stati inviati al male tramite WeChat, incluso il cognome di John, il nome cinese di John, l'indirizzo di casa di John, l'indirizzo e-mail, il ruolo, ecc. Dato che David ha usato il Wi-Fi di casa di John sul suo telefono, i server di WeChat avrebbero registrato anche l'indirizzo IP della rete domestica di John. Il male è stato quindi in grado di inviare un'e-mail di phishing all'indirizzo e-mail di John. Il male avrebbe anche potuto attaccare la rete domestica e i dispositivi di John poiché avevano il suo indirizzo IP. Se gli attacchi di phishing e gli attacchi diretti alla rete dovessero fallire, il male sarebbe comunque in grado di lanciare attacchi fisici, come ad esempio fare irruzione in casa di John per rubargli laptop e dischi rigidi. Il male sarebbe anche in grado di molestare i membri della famiglia di John in Cina. Se avesse spiegato il pericolo di WeChat a David in aeroporto e David avesse rimosso l'app dal suo telefono immediatamente, non sarebbe successo niente. Dobbiamo chiedere a tutti i praticanti di rimuovere WeChat, TikTok e app simili cinesi dai loro dispositivi (telefoni, tablet e computer). Se si devono usare queste app dobbiamo farlo su un dispositivo separato che non contiene contatti dei praticanti.

Spegnere i dispositivi e metterli da parte durante le discussioni sensibili

Una volta che sono stati compromessi, i dispositivi possono essere utilizzati anche per intercettare. È dunque importante spegnere i dispositivi e metterli via durante le discussioni sensibili. Le discussioni, se intercettate dal male, possono essere utilizzate in attacchi di “ingegneria sociale” (ad esempio nella storia precedente i nomi dei file degli allegati delle mail erano legati alle discussioni che John e David avevano avuto in precedenza, il che ha reso molto difficile evitare la trappola).

Attacchi diretti online

Il male potrebbe ottenere l'indirizzo IP di un utente WeChat. L'IP potrebbe essere quello della rete domestica dell'utente, quello della rete dell'ufficio del gruppo multimediale o quello del luogo di condivisione di gruppo. L'IP sarà registrato dai server di WeChat ovunque vada il dispositivo mentre l'app è in esecuzione. Il male potrebbe poi effettuare attacchi online mirati ai dispositivi con gli IP noti. Le nostre difese contro questo tipo di attacco: attivare il firewall e mantenere aggiornati tutti i dispositivi con tutte le patch di sicurezza disponibili. I dispositivi includono computer e dispositivi mobili sulla rete interna, oltre ai router gateway.

Attacchi di phishing online

Gli attacchi di phishing vengono effettuati tramite messaggi e-mail e messaggi di testo accuratamente predisposti che possono ingannare e fuorviare l'utente preso di mira, spingendolo a eseguire operazioni sul dispositivo che possono arrivare a comprometterlo. Ad esempio l'e-mail potrebbe sembrare un'e-mail generata dal sistema che chiede all'utente di modificare una password utilizzando il collegamento presente nel messaggio, mentre in realtà è controllato dal male. Se l'utente dovesse cadere in questa trappola il male avrebbe modo di appropriarsi della password. Ad esempio l'e-mail potrebbe sembrare come se provenisse da una persona nota ma contiene in realtà un allegato dannoso. Molti tipi di file, inclusi quelli Word, Excel, PDF e così via, potrebbero contenere malware. Ad esempio l'e-mail potrebbe contenere un collegamento a una pagina Web dannosa, e visitare la pagina dannosa potrebbe causare l'installazione di malware sul proprio dispositivo. Anche i codici QR possono portare a pagine Web dannose. Se il male sa di più sull'obiettivo, come gli attuali argomenti di interesse, le relazioni con altre persone, le conversazioni passate, ecc., può utilizzare questi dettagli per creare trappole di ingegneria sociale. Più dettagli ottiene, più ingannevole diventa. Nella nostra storia il male ha ottenuto l'indirizzo e-mail di John e ha inviato un'e-mail di phishing a John chiedendogli di “cambiare la password” tramite un collegamento. Perché questo tipo di e-mail inganna? Perché sfrutta una caratteristica che è normale nei sistemi di posta elettronica. Il tuo gestore di posta elettronica potrebbe ricordarti che la tua password sta per scadere e il male sfrutta proprio questo comportamento. È facile evitare questa trappola se ti attieni a una semplice regola. Una volta visualizzato il promemoria per il cambio password, vai alla pagina web del tuo gestore di mail per modificare la password, anziché fare clic sul collegamento nel messaggio di posta elettronica ricevuto. La stessa regola si applica a qualsiasi account di posta elettronica regolare. Vai alla pagina principale del tuo gestore (Gmail, Hotmail, ecc.), accedi e cambia la password da lì. Non utilizzare mai i collegamenti nei messaggi di posta elettronica per modificare la password. Il collegamento potrebbe essere controllato dal male. Più in generale, non aprire i collegamenti nelle e-mail a meno che tu non sia sicuro che il collegamento sia sicuro da aprire. Supponiamo che John non si sia attenuto a queste modalità e abbia utilizzato il collegamento nell'e-mail per cambiare la password. Poiché la pagina Web nel collegamento era controllata dal male avrebbe catturato la password corrente di John che ha inserito nella prima casella (password attuale). Poiché la pagina Web non era collegata a un server di posta elettronica del progetto gestito da un praticante, la password di John sul server di posta non era cambiata. Il male diventa allora in grado di accedere all'e-mail di John e impostare una regola di inoltro. Da questo momento in poi tutti i messaggi ricevuti da John vengono ricevuti anche dal male, facendo trapelare molte informazioni. La regola di inoltro continua a funzionare anche se John dovesse cambiare la password in futuro, fintanto che la regola impostata rimane in vigore.

Monitorare il riepilogo dell'accesso alla posta elettronica

Una volta che il male ottiene la password dell'e-mail di John, accede al suo account e-mail per impostare una regola di inoltro. Ecco come il male ottiene l'accesso permanente alle e-mail di John. Molti sistemi di posta elettronica dei progetti gestiti dai praticanti possiedono una difesa contro questo tipo di violazione. Il sistema invia un riepilogo dell'accesso giornaliero agli utenti. Se John avesse esaminato il riepilogo dell'accesso, questa violazione sarebbe stata identificata nel giro di un giorno. John avrebbe quindi cambiato la password su un computer pulito e controllato e rimosso eventuali regole di inoltro. Il riepilogo degli accessi giornalieri elenca gli accessi all'account e-mail nelle ultime 24 ore. Include gli IP da cui si accede all'account e in che modo, e se l'accesso ha avuto successo. Gli IP più probabili sono il tuo IP di lavoro (se controlli la posta elettronica dal lavoro), il tuo IP di casa e l'IP del tuo dispositivo mobile (se controlli la posta elettronica dai dispositivi mobili). Qualsiasi IP al di fuori di questi è sospetto, in particolare qualsiasi IP di un'altra regione o Paese. Puoi usare www.whatismyip.com per scoprire l'attuale IP del tuo telefono o del tuo computer. Se John fosse stato vigile avrebbe notato un accesso riuscito da un IP non riconosciuto che utilizzava l'interfaccia web. Questo sarebbe stato sufficiente per allertarlo che la sua password e-mail era stata compromessa e che le impostazioni dell'account e-mail potevano essere state modificate. Supponiamo che John non abbia fatto neanche questo controllo. Da quel momento in poi il male sarebbe stato in grado di ricevere tutte le e-mail di John. Il male osserverà i thread e le conversazioni e-mail per raccogliere informazioni e cercare opportunità per compromettere i computer di altre persone tramite malware e attacchi di ingegneria sociale. Dato che John e David stavano discutendo delle domande di residenza, il male ha inviato un'e-mail a David dall'account e-mail di John con un allegato malware sull'argomento.

Mantenere i dispositivi aggiornati

Come regola generale non si devono aprire gli allegati di posta elettronica a meno che non si sia sicuri al 100%. Ma come fare a sapere se è sicuro farlo? Il modo più semplice ed efficace è chiamare il mittente per avere conferma. Non usate l'e-mail stessa per avere la conferma, poiché l'account e-mail del mittente potrebbe essere già stato compromesso dal male. David ha discusso prima le domande di residenza con John e poi John ha inviato un'e-mail con un documento chiamato “Elenco dei documenti necessari per la domanda di residenza”. Sarebbe stato più facile scartare messaggi che non erano previsti o non pertinenti, oppure provenienti da un mittente sconosciuto, ma quello ricevuto era atteso e decisamente pertinente e proveniente da un mittente fidato. Il male ha creato una perfetta trappola di ingegneria sociale sfruttando la conoscenza preliminare delle discussioni in corso tra le vittime. Siamo condannati? Non ancora. La cosa giusta da fare in questo caso, prima di aprire il documento, è chiamare il mittente per avere conferma che egli lo abbia effettivamente inviato. Così facendo John si sarebbe quindi reso conto che il suo account di posta elettronica era stato compromesso. Avrebbe cambiato la sua password su un computer pulito e avrebbe controllato e rimosso la regola di inoltro. Supponiamo che David non abbia chiamato John e sia caduto in questa trappola. Ha aperto il documento e ha attivato il malware incorporato. Quello che succede dopo dipende dal malware e dalle nostre difese sul dispositivo. Se il malware prendesse di mira una vulnerabilità nota nel sistema operativo (OS) o in un applicazione (Word, lettore PDF, Java, ecc.), se il sistema operativo e le applicazioni fossero aggiornate non provocherebbero danni. Questa difesa è efficace e facile da implementare (mantenendo diligentemente aggiornati il sistema operativo e le applicazioni), ma molte persone non riescono a farlo. Dovremmo installare gli aggiornamenti per il sistema operativo e le applicazioni non appena ci viene notificato e non tardare a farlo. La maggior parte delle applicazioni (browser, lettori PDF, Java, ecc.) ha meccanismi di aggiornamento automatico. Attivali e usali. Windows ha Windows Defender che fa parte del sistema operativo. È molto buono. Rimuovi qualsiasi altro software di sicurezza di prova fornito con il PC e utilizza Windows Defender integrato. Verrà aggiornato come parte degli aggiornamenti del sistema operativo. Mac OS ha Gatekeeper, XProtect e lo strumento di rimozione malware. Sono molto buoni. Normalmente non è necessario utilizzare altri strumenti antivirus per Mac. Rimuovi tutte le applicazioni che non utilizzi dai tuoi dispositivi per evitare che vengano prese di mira da eventuali malware futuri. David non avrebbe avuto problemi se il suo dispositivo fosse stato aggiornato e il malware avesse preso di mira una vulnerabilità nota. E se il malware prende di mira una vulnerabilità sconosciuta (denominata 0-day)? La vulnerabilità non ha patch e i programmi antimalware non hanno modo di rilevarla. Siamo condannati? Non ancora.

Utente standard per la maggior parte delle attività sui dispositivi

Ci sono almeno due tipi di utenti su un computer: amministratore e utente standard. Se accedi come amministratore puoi fare qualsiasi cosa sul computer. Sembra bello, ma il malware che avrai attivato avrà gli stessi diritti. Il malware può fare qualsiasi cosa sul tuo computer se viene attivato da un amministratore. Se accedi come utente standard puoi svolgere bene la maggior parte delle tue attività ma non puoi scrivere nelle cartelle di sistema. Sembra limitante, ma il malware che hai attivato non sarebbe in grado di creare cose sgradevoli nelle cartelle di sistema. Questa è una buona protezione poiché normalmente non è necessario scrivere nelle cartelle di sistema e il malware attivato da te sarà pesantemente limitato sui danni che può causare. Semplicemente accedendo come utente standard alcuni malware non riusciranno a causare danni anche se prendono di mira una vulnerabilità sconosciuta. La buona notizia è che nei moderni sistemi operativi (Windows e Mac) l'utente opera in modalità utente standard, anche se l'utente è un amministratore. Se è necessario eseguire qualcosa che richiede i diritti di amministratore, Windows ti chiederà di confermare, e MacOS ti chiederà di inserire una password. Questa è la tua opportunità per impedire al malware di installarsi o di essere eseguito come amministratore. Nel caso di David, stava cercando di aprire un allegato da un'e-mail e gli è stato chiesto di consentire modifiche al sistema. Quella è stata la sua occasione per dire “No”, poiché l'apertura di un normale documento non dovrebbe apportare modifiche al sistema. Per evitare di fare clic rapidamente su Sì senza leggere e pensare, si consiglia di accedere come utente standard. Quando operiamo come utente standard, il sistema richiede la password di un amministratore invece di rispondere a una semplice domanda Sì/No. Questo maggiore ostacolo si spera ci possa aiutare a fermarci e pensare meglio quando ci viene richiesto di agire. Quindi, se vedi una richiesta su Windows o Mac di inserimento di una password o di consentire l'esecuzione di un'applicazione, leggi attentamente la richiesta. Se non è l'azione prevista, non inserire la password e consentirne l'esecuzione, in quanto potrebbe indicare la presenza di un malware. Allo stesso modo, se vedi un messaggio sul tuo telefono o tablet che ti chiede di consentire una determinata azione o installazione di app, leggila attentamente. Se non è l'azione prevista, non fare clic su nulla. Usa la funzione “Uscita forzata” per chiudere tutte le app in esecuzione e rimuovere il prompt. Come regola generale quando il sistema, un'e-mail o un messaggio di testo ti chiede di eseguire determinate operazioni, ti preghiamo di fermarti e pensare. Se non è l'azione prevista, ti preghiamo di non eseguirla. Un esempio: una coordinatrice stava negoziando il contratto con un teatro e ha ricevuto un'e-mail con un allegato chiamato “Bozza del contratto.xlsx”, e il telefono ha squillato nel momento in cui stava pensando se aprire o no il file allegato. Mentre era al telefono ha aperto il file e si è resa conto di aver commesso un errore, poiché il mittente non era il teatro in questione. Il file allegato conteneva un malware. Tuttavia aveva effettuato l'accesso come utente standard e il virus non ha causato danni al suo sistema.

Esegui solo applicazioni affidabili

Semplicemente accedendo come utente standard alcuni malware non riusciranno a causare danni anche se prendono di mira una vulnerabilità sconosciuta. Alcuni malware, non tutti i malware? Sì. Alcuni malware avanzati potrebbero essere in grado di elevare un utente standard a amministratore e causare danni al sistema. Siamo comunque condannati? Non proprio. La nostra difesa sarà l'inserimento delle applicazioni nella lista bianca: esegui solo applicazioni affidabili. Oggigiorno il malware più avanzato che si conosca è quello che prende di mira una vulnerabilità sconosciuta e ha la capacità di fare un escalation dei privilegi concessi. Ma non verrà comunque eseguito se non è nel nostro elenco di applicazioni affidabili e non potrà così causare danni ai nostri dispositivi. La lista bianca delle applicazioni può essere implementata su Windows utilizzando AppLocker e Smart App Control in Windows 11. MacOS ha tre impostazioni: Solo App Store, App Store e sviluppatori identificati, Apri comunque. La prima impostazione, Solo App Store, dovrebbe essere utilizzata la maggior parte del tempo. È possibile utilizzare la seconda impostazione per consentire le app di sviluppatori identificati. Tuttavia i certificati digitali per gli sviluppatori identificati potrebbero essere stati rubati, quindi la seconda impostazione comporta dei rischi. La terza impostazione normalmente non dovrebbe essere utilizzata. Il principio “esegui solo applicazioni attendibili” è la difesa definitiva. Il malware, indipendentemente da quanto è avanzato, non potrà trovarsi nell'elenco delle nostre applicazioni attendibili. Se non lo eseguiamo non sarà in grado di causare alcun danno. Allo stesso modo, se non cadiamo nelle trappole di ingegneria sociale, allegati e-mail e collegamenti dannosi, messaggi di testo dannosi e codici QR dannosi, non provocheremo danni ai nostri dispositivi. Supponiamo che David non sia riuscito a implementare questa difesa e che il malware abbia avuto successo sul suo dispositivo. Questo malware catturerà le password di tutti i suoi account, inclusa quella della posta elettronica sicura. Ovviamente il male accederà al suo account per impostare una regola di inoltro e inviare un allegato malware a John, magari intitolato “Le mie storie di persecuzione in Cina”. Se John cadesse in questa trappola aprendo il documento il suo computer potrebbe essere completamente compromesso. E il ciclo si ripeterebbe. Dopo aver monitorato le attività online di John per un po' di tempo il male ha deciso che valeva la pena fare un salto a casa sua. Con le informazioni raccolte in precedenza il male ha fatto perciò irruzione nella casa e ha preso computer portatili, dischi rigidi esterni e chiavette USB.

Proteggere i dati sui dispositivi con passcode, crittografia e backup

Abbiamo perso tutto a questo punto? Non se abbiamo una protezione in atto per i nostri dispositivi. Abilita un passcode e la cancellazione automatica dei dati per i dispositivi mobili. Per i computer, Windows ha BitLocker, PGP Disk e VeraCrypt per la crittografia dell'intero disco. MacOS ha File Vault. Attiva la crittografia su tutti i dispositivi. Crittografa i dati su dischi rigidi esterni e unità flash. Così facendo il male non sarà in grado di ottenere alcuna informazione anche se si impossessasse dei nostri dispositivi. Tuttavia, se perdiamo i nostri dispositivi, il nostro lavoro subirà un grave impatto anche se il male non avrà accesso alle informazioni che contengono. Sarebbe comunque una grande perdita per noi. Per evitare questo tipo di perdita (interruzioni del lavoro), dovremmo configurare backup automatici dei dati crittografati su siti remoti o servizi cloud per tutti i dispositivi. In caso di dispositivi smarriti, rubati o danneggiati saremo in grado di ripristinare i dati dal backup su dispositivi sostitutivi e tornare a lavorare rapidamente. Gli attacchi di cui abbiamo parlato finora sono gli attacchi del male, non attacchi generici da Internet. Abbiamo solo parlato di alcuni di quelli più comuni. Abbiamo menzionato alcune difese valide. I dettagli sulla loro implementazione possono essere approfonditi con ulteriori discussioni su l'argomento.

Dettagli tecnici generali

Backup dei dati

Parleremo di tre diversi tipi di backup, tutti indispensabili per diverse protezioni. Backup sullo stesso disco Il primo livello di protezione è chiamato System Protection, che è disponibile su Windows. Viene anche chiamato System Restore Points. Un'istantanea del disco viene salvata sullo stesso disco utilizzando Volume Shadow Copy. Abilita la protezione del sistema in modo da poter ripristinare i file eliminati o le versioni precedenti dello stesso file. In caso di aggiornamento di Windows fallito o sistema non avviabile a causa di file di sistema danneggiati, è possibile recuperare i file e rendere nuovamente avviabile il sistema. Premere il tasto Windows e digitare “sistema” e fare clic su “Sistema” nei risultati della ricerca, quindi fare clic su “Protezione del sistema” a sinistra per avviare la finestra:

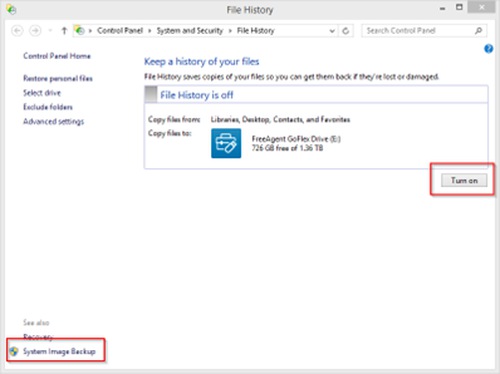

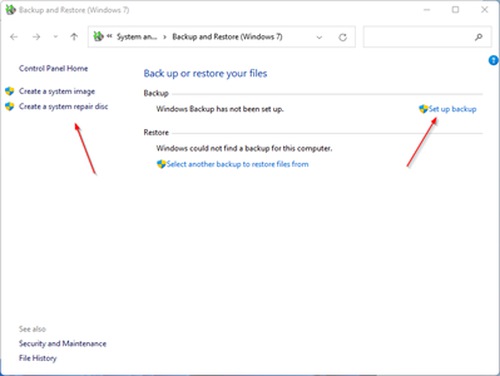

Esempio: file importanti sono stati eliminati per errore. Un operatore della tipografia ha eliminato per errore i file modello di stampa e senza quelli la stampa non può procedere. Poiché l'eliminazione è stata eseguita tramite un programma, i file non possono essere recuperati dal cestino. L'addetto al supporto tecnico è stato in grado di ripristinare i file modello dai punti di ripristino del sistema e l'operazione di stampa è stata ripresa in tempo per terminare la stampa entro la mattina presto. Esempio: dopo l'installazione del software il sistema è diventato non avviabile. Dopo l'installazione di alcuni software il sistema è entrato in un ciclo di riavvio. La persona del supporto tecnico ha premuto F8 per interrompere il riavvio automatico del sistema e ha verificato il codice di errore. È stato determinato che il registro di sistema era danneggiato. Poiché questa stessa macchina non era avviabile, il supporto tecnico è stato in grado di ripristinare il registro di sistema prima dell'installazione del software collegando il disco rigido a un computer funzionante. In seguito il sistema è stato in grado di avviarsi normalmente. La protezione del sistema è preziosa ma non protegge da guasti hardware. In caso di guasto del disco rigido perderai sia i punti di ripristino che i dati. Quindi è necessario eseguire il backup dei dati su un disco diverso. Backup su un disco diverso in loco Per proteggerti dai guasti del disco rigido dovrai utilizzare Cronologia file su Windows e Time Machine su Mac per eseguire il backup dei file su un disco esterno dedicato. Utilizza un disco vuoto per evitare la perdita di dati per la configurazione iniziale. Puoi anche creare un backup dell'immagine di sistema e un supporto di ripristino per ripristinare il sistema operativo utlizzando un backup precedente. Mac: cerca Time Machine in Spotlight e avvia Time Machine per avviare la configurazione. Il backup di Time Machine può essere utilizzato per ripristinare l'intero sistema o singoli file. Windows: premi il tasto Windows e digita “cronologia file” e fai clic su “Cronologia file” nei risultati della ricerca per iniziare. La cronologia file non include un'immagine di sistema. Assicurati di creare un'immagine di sistema separatamente (può essere programmata) in modo da poter ripristinare l'intero sistema a un punto precedente.

Ti preghiamo di mantenere il disco di backup collegato al computer in modo che le modifiche apportate ai file vengano salvate automaticamente. Se lo fai manualmente, e solo occasionalmente, è facile che ti dimentichi di farlo. Prendi l'abitudine di mantenere il disco di backup collegato al computer in ogni momento e lasciare che Time Machine o Cronologia file eseguano un backup automatico e continuo. Esempio: errore del disco senza preavviso. Un computer è stato spento durante la notte e la mattina successiva ha avvisato che non è stato trovato il disco del sistema operativo. Si è scoperto che il disco SSD per il sistema operativo si è guastato senza preavviso. C'era un backup dell'immagine del sistema giornaliero alle 21:00 su un secondo disco. Il backup della notte precedente è stato ripristinato su un nuovo SSD e l'utente ha potuto continuare il suo lavoro senza una significativa perdita di dati (il lavoro perso tra le 21:00 e le 00:00 che può essere evitato da un backup continuo della cronologia dei file). I dispositivi moderni utilizzano dischi SSD. I dischi SSD sono più veloci e affidabili dei dischi tradizionali ma alla fine si guastano lo stesso, spesso in modo catastrofico (senza possibilità di recuperare i dati) e senza preavviso. Per qualsiasi dispositivo con un disco SSD ci deve essere un backup continuo in atto per proteggere i dati sul dispositivo. Questa configurazione richiede che un disco esterno sia collegato al computer, quindi è un backup locale. C'è il rischio di perdere sia il computer che il disco di backup in caso di irruzione in casa o incendio. Un backup remoto è necessario per proteggersi da questo rischio. Backup remoto Il backup remoto può proteggere dal rischio di perdere il dispositivo e il disco di backup contemporaneamente. Puoi utilizzare un servizio di backup completo come Backblaze per creare file di backup crittografati o Duplicati, che crea backup archiviati in posizioni remote a tua scelta (ad es. il tuo server FTP o cloud storage come Backblaze B2, One Drive, Google Drive, Amazon S3, ecc.) Duplicati è gratuito e open source: www.duplicati.com.

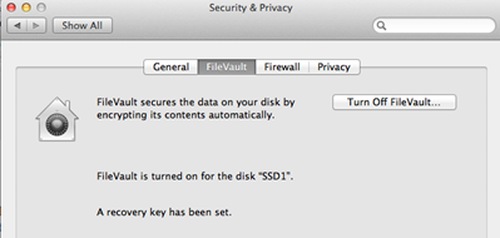

Proteggi i dati con la crittografia

Esempio: effrazione in casa. All'inizio del 2005 il male ha fatto irruzione nella casa di un praticante ad Atlanta e ha rubato i suoi computer e dischi esterni. Il disco del computer era crittografato. Se il tuo computer o i tuoi dischi cadono nelle mani sbagliate le informazioni in essi memorizzate possono essere visionate facilmente a meno che non siano state crittografate. Devi ricordare e conservare la tua password di crittografia, altrimenti nessuno potrà accedere ai tuoi dati. Ogni volta che avvii il computer o accedi ai dischi esterni devi inserire la tua password di crittografia. MacOS ha un programma chiamato FileVault per crittografare i dischi. Cerca FileVault in Spotlight per iniziare. Assicurati di salvare la chiave di ripristino in un luogo sicuro.

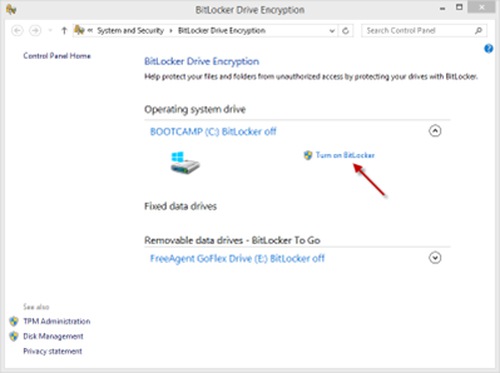

Il software di crittografia del disco BitLocker di Windows è disponibile nelle edizioni Professional o Business di Windows, ma purtroppo non è disponibile nell'edizione Home. Si prega di considerare l'aggiornamento della propria edizione di Windows per avere BitLocker se è necessaria questa protezione. È possibile eseguire l'aggiornamento senza reinstallare Windows acquistando un chiave di licenza dal Microsoft Store. Puoi anche utilizzare VeraCrypt su Windows, che è gratuito e open source: www.veracrypt.fr/code/VeraCrypt/. Sull'edizione corretta di Windows premi il tasto Windows e digita “bitlocker”, poi fai clic su “Gestisci BitLocker” per iniziare. Puoi crittografare sia i dischi interni che quelli esterni. Fai clic su “Attiva BitLocker” e segui le istruzioni.

Usa un gestore di password

Il modo migliore per gestire le password è utilizzare un gestore di password come KeePassXC per Mac OS e KeePass per Windows. Devi solo ricordare una password complessa per aprire il gestore di password stesso. Il gestore di password genererà password univoche complesse per tutto il resto. Questo è l'unico modo per evitare di utilizzare password deboli e utilizzare le stesse in più punti, o dimenticare quali sono o dove si trovano. Quando avvii il gestore delle password per la prima volta si creerà un nuovo database vuoto per le password e ti chiederà di fornire una password principale complessa. A quel punto puoi creare nuove voci di password per le password esistenti. Da quel momento in poi crea un nuova password utilizzando il gestore di password per ogni sito che ne richiede una. Questo file di database delle password è estremamente importante per te. Il modo migliore per proteggerlo è utilizzare un archivio cloud come Dropbox, One Drive, Google Drive, ecc. È protetto da una crittografia avanzata, quindi va bene archiviarlo nel cloud. La dimensione del file è ridotta, quindi il livello gratuito di qualsiasi spazio di archiviazione cloud sarà più che sufficiente. Se si trova in un'area di archiviazione cloud sarà disponibile sulla maggior parte dei tuoi dispositivi e verrà sincronizzato automaticamente su tutti quanti. Per evitare potenziali conflitti di sincronizzazione è meglio modificare un solo dispositivo. KeePass per Windows: https://keepass.info/ KeePassXC perWindows, Mac, Linux: https://keepassxc.org/

Configurazione client di posta elettronica

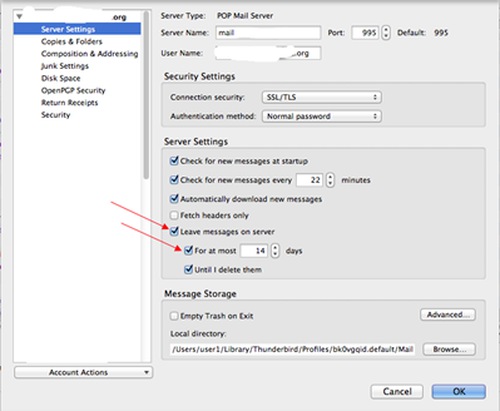

Per favore non usare sistemi come Gmail per i messaggi sensibili, utilizzare invece i servizi di posta elettronica interni del progetto. Molti dei servizi di posta elettronica interni del progetto ti inviano automaticamente ogni giorno un riepilogo dell'accesso che dovresti rivedere ogni volta che controlli la posta elettronica. Ciò ti consente di essere avvisato in caso di accesso al tuo account da parte del male. Archivia le tue email su un computer sicuro. Non lasciare messaggi email su un server email, perché se lo fai e se la tua password della e-mail viene rubata, tutti i tuoi messaggi possono essere scaricati dal male. Scarica e archivia i tuoi messaggi su un computer sicuro con POP3 (anziché IMAP) utilizzando un client di posta elettronica come Thunderbird o Apple Mail. Ciò precluderà l'accesso all'account e-mail dagli altri dispositivi come lo smartphone (IMAP consente invece l'accesso condiviso). Se desideri controllare la posta anche con un dispositivo mobile (come un iPad), configura il tuo client di posta in modo tale che i messaggi vengano conservati sul server per un massimo di due settimane e configura il tuo dispositivo mobile per utilizzare IMAP per accedere alle tue e-mail (IMAP rispecchia i tuoi messaggi e-mail sul server e-mail, mentre POP3 scarica i tuoi messaggi sul tuo computer locale). Di seguito sono riportati alcuni screenshot di Thunderbird. Quando aggiungi un account e-mail, seleziona POP3 e passa alla modalità di configurazione manuale. La porta POP3S è 995, la porta SMTPS è 994.

Altri provvedimenti

Esempio: infezione iniziale di Stuxnet. I computer negli impianti nucleari iraniani non erano collegati a Internet, quindi non erano possibili attacchi online diretti da Internet. Il nemico ha lasciato cadere alcune piccole chiavette USB nel parcheggio delle strutture. Alcuni lavoratori hanno prelevato le chiavette USB dal parcheggio e le hanno collegate ai computer di lavoro. Il virus sulle chiavette USB ha infettato i computer e si è propagato all'hardware di controllo delle macchine centrifughe. Il virus ha modificato la velocità di rotazione delle macchine centrifughe e causato danni diffusi. Non inserire nel computer dischi flash USB, CD o DVD sconosciuti. Non collegare dispositivi FireWire o Thunderbolt sconosciuti al computer. Utilizza il componente aggiuntivo uBlock Origin per i browser per impedire collegamenti e codici dannosi provenienti dalla rete pubblicitaria. Per favore non utilizzare il cinese semplificato come lingua predefinita per i dispositivi Apple. Se lo farai, Apple memorizzerà le informazioni dai tuoi dispositivi sui server iCloud in Cina. Se devi usare il cinese per i tuoi dispositivi Apple, usa il cinese tradizionale (quello di Taiwan e non di Hong Kong).

Dispositivi mobili

Fonte: Best Practices NSA Mobile Devices al 28/07/2020 Alcune pratiche sono applicabili a PC o Mac Bluetooth: disabilita il Bluetooth quando non lo usi. Non sempre la modalità aereo disabilita il Bluetooth. Wi-Fi: non connetterti a reti Wi-Fi pubbliche. Disattiva il Wi-Fi quando non è necessario. Elimina le reti Wi-Fi inutilizzate. Controllo: Mantieni il controllo fisico del dispositivo. Evita la connessione con supporti rimovibili sconosciuti. Custodia: prendi in considerazione l'utilizzo di una custodia protettiva che avvolga il microfono per bloccare l'audio della stanza (evitando che l'audio venga ascoltato da remoto). Copri la fotocamera quando non la usi. Conversazioni: non tenere conversazioni sensibili in prossimità di dispositivi mobili che non sono configurati per gestire la voce protetta. Password: utilizza pin/password efficaci per la schermata di blocco: un PIN di 6 cifre è sufficiente se il dispositivo si cancella automaticamente dopo dieci tentativi di password errata. Imposta il dispositivo in modo che si blocchi automaticamente dopo cinque minuti. Applicazioni: installa un numero minimo di applicazioni e solo quelle dagli store ufficiali delle applicazioni. Fai attenzione ai dati personali inseriti nelle applicazioni. Chiudi le applicazioni quando non le usi. Aggiornamenti software: aggiorna il software e le applicazioni del dispositivo il prima possibile. Biometria: prendi in considerazione l'utilizzo dell'autenticazione biometrica (ad es. impronta digitale, viso) per comodità e in modo da proteggere i dati sensibili. Messaggi di testo: non intrattenere conversazioni sensibili sui dispositivi personali, anche se ritieni che il contenuto sia generico. Allegati/Link: non aprire collegamenti e allegati e-mail sconosciuti. Anche i mittenti legittimi possono trasmettere contenuti dannosi accidentalmente o come risultato di essere stati compromessi o impersonati da un attore malintenzionato. Accessori affidabili: utilizzare solo cavi di ricarica originali o accessori di ricarica acquistati da un produttore affidabile. Non utilizzare stazioni di ricarica pubbliche. Posizione: disabilita i servizi di localizzazione quando non sono necessari. Non portare il dispositivo con te in luoghi sensibili. Alimentazione: spegni e riaccendi il dispositivo settimanalmente. Modifica: non eseguire il jailbreak o il root del dispositivo. Popup: i popup imprevisti sono generalmente dannosi. Se appare, chiudi forzatamente tutte le applicazioni (iPhone: fai doppio clic sul pulsante Home o scorri verso l'alto dalla parte inferiore dello schermo e fai una pausa leggermente al centro dello schermo, quindi scorri verso l'alto per chiudere o Android: fai clic sul tasto funzione app recenti).

Fonte: https://media.defense.gov/2020/Jul/28/2002465830/-1/-1/0/Mobile_Device_UOO155488-20_v1_1.PDF

Mac OS

Configurazioni di rete

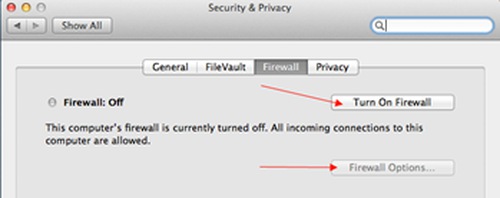

Attiva il firewall per bloccare tutte le connessioni in entrata. Cerca il firewall in Spotlight per iniziare.

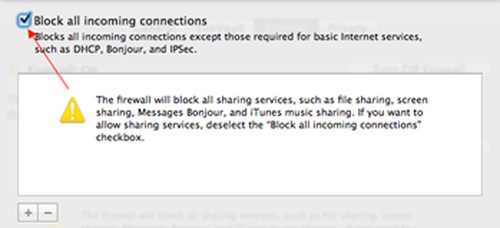

Fai clic su “Opzioni firewall” e seleziona “Blocca tutte le connessioni in entrata”.

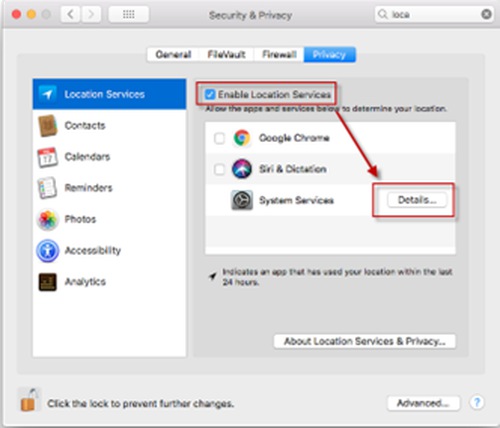

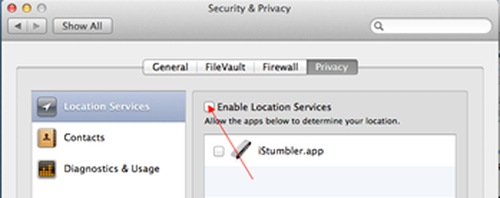

Disattiva i servizi di localizzazione se non desideri utilizzare “Trova il mio Mac”.

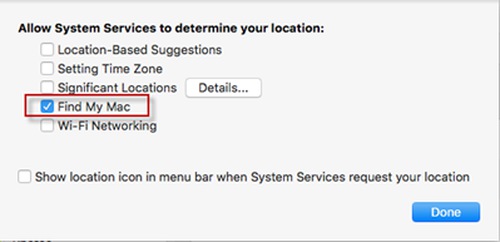

Se desideri utilizzare “Trova il mio Mac”, devi attivare i servizi di localizzazione, ma deseleziona tutti gli altri elementi.

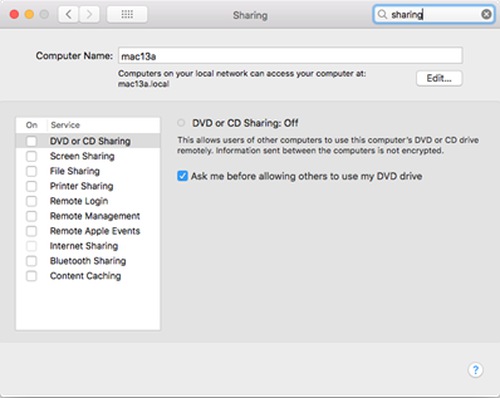

Disattiva “Condivisione file”, “Condivisione schermo”, “Accesso remoto”, ecc. tramite Preferenze di Sistema> Condivisione o cerca condivisione nella casella nell'angolo in alto a destra. Saranno disattivati quando scegli “Blocca tutte le connessioni in entrata” nelle Opzioni firewall.

Windows

Configurazioni di rete

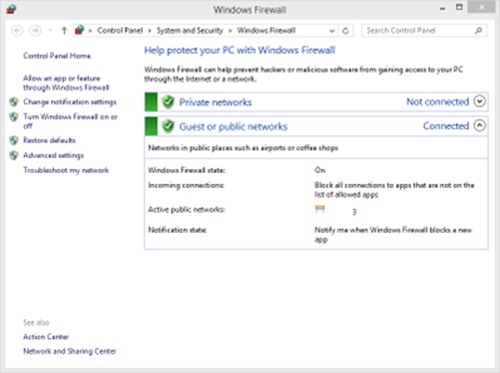

Premi il tasto Windows e digita “firewall”, poi fai clic su “Windows Firewall” nei risultati della ricerca per iniziare.

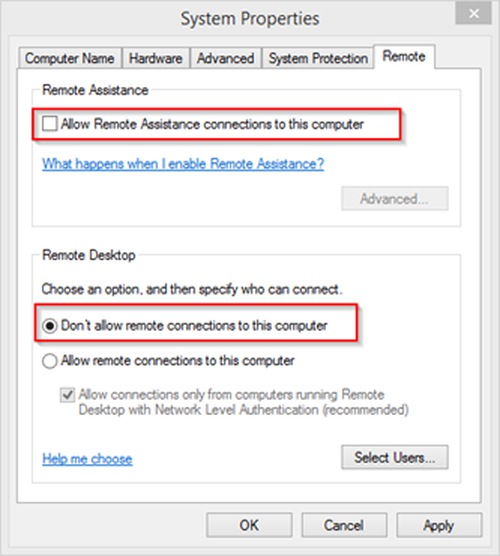

Puoi disattivare l'accesso remoto se non hai bisogno di accedere a questo computer da remoto. Premi il tasto Windows e digita “sistema” e fai clic su “Sistema” nei risultati della ricerca. Fai clic su “Impostazioni remote”.

Funzionalità di sicurezza di Windows 11

Se utilizzi dispositivi Windows esegui l'aggiornamento a Windows 11, se possibile. Ciò è coerente con il principio di mantenere aggiornati il sistema operativo e le applicazioni. Per i dispositivi Windows 11 sono stati apportati miglioramenti significativi alla sicurezza. Alcuni miglioramenti sono nel sistema operativo, altri si basano sui requisiti hardware più elevati come TPM2, ecc. Abbiamo menzionato in precedenza che la difesa definitiva è quella di “eseguire solo applicazioni affidabili”. Smart App Control in Windows 11 semplifica notevolmente l'implementazione di questa difesa. Il virus ransomware crittografa i file degli utenti e richiede di pagare un riscatto per effettuare la decrittografia. Poiché ransomware crittografa i file che appartengono a quel singolo utente, non sono necessari diritti amministrativi per questa operazione di crittografia. L'accesso come utente standard non può impedire al ransomware di causare danni. Windows 11 ha aggiunto “Accesso controllato alle Cartelle” per consentire solo alle applicazioni attendibili di modificare i file in queste cartelle protette. Poiché il ransomware non sarà nell'elenco delle applicazioni attendibili, non sarà in grado di crittografare i file nelle cartelle protette. Windows 11 può isolare le applicazioni per eseguire file e pagine Web pericolosi. Il sistema in questo modo è protetto dai danni anche se i file e le pagine Web sono dannosi. Per impostazione predefinita Windows 11 Application Guard aprirà in questi cosiddetti “contenitori protetti” i file Word, PowerPoint, Excel e Microsoft Edge.

Tutti i contenuti pubblicati su questo sito sono protetti dal copyright di Minghui.org. Per l’uso non commerciale si deve citare la fonte (Es.: “Come riportato da Minghui.org,…”) e indicare il link dell’articolo originale. Per uso commerciale contattare la nostra redazione per ottenere l’autorizzazione.

Categoria: Altri annunci Minghui